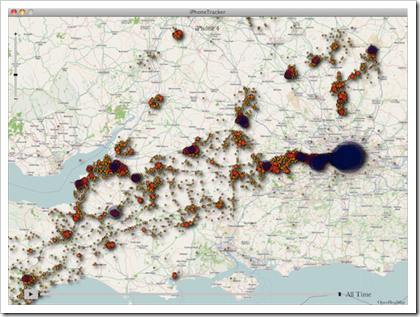

Für einmal möchte ich hier eine Software vorstellen, von der ich eigentlich wünschte, dass es sie gar nicht gäbe. iPhone Tracker ist eine kleine Applikation für Mac OS, welche die Bewegungsdaten eines iPhones (bzw. eines iPads 3G) auf einer OpenStreetMap abbildet.

Daran ist an sich nichts Schlechtes; brisant ist hingegen, dass Apple solche Bewegungsdaten (also Geokoordination mit Zeitstempel) ohne Wissen und Zustimmung des Benutzers aufzeichnet und bei jedem Synchronisationsvorgang auf den Rechner überträgt. Ob und wozu Apple diese Daten nutzt, scheint noch nicht abschliessend geklärt, aber es ist unwahrscheinlich, dass die Daten ohne jede Absicht aufgezeichnet werden. Ausserdem ist die Datei mit den Bewegungsdaten – die übrigens nicht verschlüsselt ist – ein gefundenes Fressen für Spionageprogramme jeglicher Couleur.

Ich habe die Probe aufs Exempel gemacht und bin mit meinem iPhone 3GS (iOS 4.3.2) einkaufen gegangen. Die anschliessende Auswertung mit iPhone Tracker zeigt, dass die Bewegungsdaten tatsächlich aufgezeichnet werden und dass man aufgrund dieser Daten problemlos herausfinden kann, wann ich in welcher Stadt war. Andererseits wird ebenfalls deutlich, dass die Angaben bei weitem nicht so präzise sind, dass man den exakten Standort im Sinne einer Strasse oder gar einer Hausnummer ablesen könnte. Dies hat einerseits damit zu tun, dass für die Positionsbestimmung nicht GPS, sondern die Mobilfunkantennen genutzt werden; andererseits scheint iPhone Tracker die Daten bewusst zu verschlechtern, um die Software für Spionagezwecke unattraktiver zu machen. Jedenfalls wurde mein iPhone fälschlicherweise im Zürcher Seebecken statt nahe des Zürcher Hauptbahnhofs lokalisiert.

Ich habe die Probe aufs Exempel gemacht und bin mit meinem iPhone 3GS (iOS 4.3.2) einkaufen gegangen. Die anschliessende Auswertung mit iPhone Tracker zeigt, dass die Bewegungsdaten tatsächlich aufgezeichnet werden und dass man aufgrund dieser Daten problemlos herausfinden kann, wann ich in welcher Stadt war. Andererseits wird ebenfalls deutlich, dass die Angaben bei weitem nicht so präzise sind, dass man den exakten Standort im Sinne einer Strasse oder gar einer Hausnummer ablesen könnte. Dies hat einerseits damit zu tun, dass für die Positionsbestimmung nicht GPS, sondern die Mobilfunkantennen genutzt werden; andererseits scheint iPhone Tracker die Daten bewusst zu verschlechtern, um die Software für Spionagezwecke unattraktiver zu machen. Jedenfalls wurde mein iPhone fälschlicherweise im Zürcher Seebecken statt nahe des Zürcher Hauptbahnhofs lokalisiert.