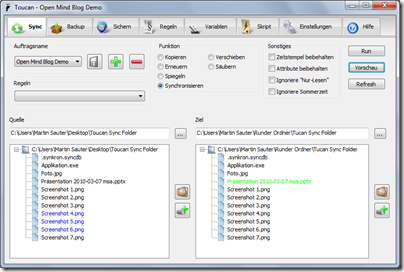

Ähnlich wie Synkron ist Toucan eine Software, um Verzeichnisse zu synchronisieren oder – was letztlich ein ähnlicher Vorgang ist – im Sinne eines Backups zu sichern. Zusätzlich kann Toucan Dateien auch verschlüsseln (basierend auf ccrypt). In allen drei Modi können Jobs vorkonfiguriert und später auf Knopfdruck ausgeführt werden.

Im direkten Vergleich ist Toucan etwas einfacher gehalten als Synkron. Im Synchronisationsmodus legt man ein Quell- und ein Zielverzeichnis fest, und die einzige Herausforderung besteht darin, den richtigen Modus auszuwählen: «Kopieren», «Erneuern», «Spiegeln», «Synchronisieren», «Verschieben» oder «Säubern» stehen zur Auswahl. Das ist nicht unbedingt intuitiv verständlich, aber anhand der Online-Hilfe (leider nur in Englisch vorhanden) kommt man trotzdem rasch dahinter, und dank der Vorschau-Funktion kann man den Effekt auch vorab überprüfen.

Erstellt man ein Backup, so wird dieses als Archiv im Format Zip bzw. 7-Zip angelegt. Man kann entweder eine komplettes Backup erstellen, ein bestehendes Backup aktualisieren oder ein differentielles Backup erstellen – und natürlich gibt es auch eine Restore-Funktion. Eine sehr übersichtliche Backup-Lösung, die auch Backup-Muffel überzeugen könnte.

Bei der Verschlüsselung werden die ausgewählten Dateien individuell an ihrem Ursprungsort verschlüsselt. Sie erhalten dann die Dateiendung *.cpt und lassen sich nur noch mit Toucan und dem richtigen Passwort entschlüsseln. Für die Verschlüsselung kommt der AES-256-Algorithmus zur Anwendung. Auch hier ist die Anwendung sehr einfach und schnörkellos.

Etwas komplexer wird Toucan, wenn man Regeln, Variablen und Skripte nutzt. Eine Regel bietet die Möglichkeit, bestimmte Dateien oder Verzeichnisse regelbasiert ein- bzw. auszuschliessen; um Regeln nutzen zu können sollte man allerdings Regular Expressions beherrschen. Solche Regeln kann man dann bei Synchronisierung, Backup oder Verschlüsselung einbinden. Variablen enthalten vordefinierte Pfade oder einfache dynamische Werte wie z.B. das Datum. In einem Skript können schliesslich vordefinierte Jobs aufgerufen sowie elementare Dateibefehle ausgeführt werden. All diese Optionen kann, muss man aber nicht nutzen.

Toucan ist als PortableApp ab einem USB-Stick lauffähig. Die Software ist ausschliesslich für Windows verfügbar und unterliegt der GPL.